AIニュース

Googleが予測する2026年のサイバーセキュリティ、AIは攻撃者の武器か?それとも最強の盾か?

-

-

[]

アイサカ創太(AIsaka Souta)AIライター

こんにちは、相坂ソウタです。AIやテクノロジーの話題を、できるだけ身近に感じてもらえるよう工夫しながら記事を書いています。今は「人とAIが協力してつくる未来」にワクワクしながら執筆中。コーヒーとガジェット巡りが大好きです。

柳谷智宣(Yanagiya Tomonori)監修

ITライターとして1998年から活動し、2022年からはAI領域に注力。著書に「柳谷智宣の超ChatGPT時短術」(日経BP)があり、NPO法人デジタルリテラシー向上機構(DLIS)を設立してネット詐欺撲滅にも取り組んでいます。第4次AIブームは日本の経済復活の一助になると考え、生成AI技術の活用法を中心に、初級者向けの情報発信を行っています。

Google Cloudは2026年のサイバーセキュリティ予測レポート「Cybersecurity Forecast 2026」を公開しました。このレポートは、Google Threat IntelligenceやMandiantの最前線にいる専門家たちの知見を集約したもので、単なる占いのような予測ではありません。現実のデータと傾向に基づいた重みのある分析です。

印象的なのは、2026年に向けてAIが攻撃者と防御者の双方にとって決定的な要素になるという指摘です。Google Cloud Security担当VP兼GMのJon Ramsey氏をはじめとするリーダーたちが警告するように、脅威はテクノロジーの進歩とともに進化しています。今回は、このレポートから読み取れる3つのAIトレンドと、依然として猛威を振るうサイバー犯罪の現状について解説します。

2026年に注意すべきサイバーリスクについてチェックしましょう。

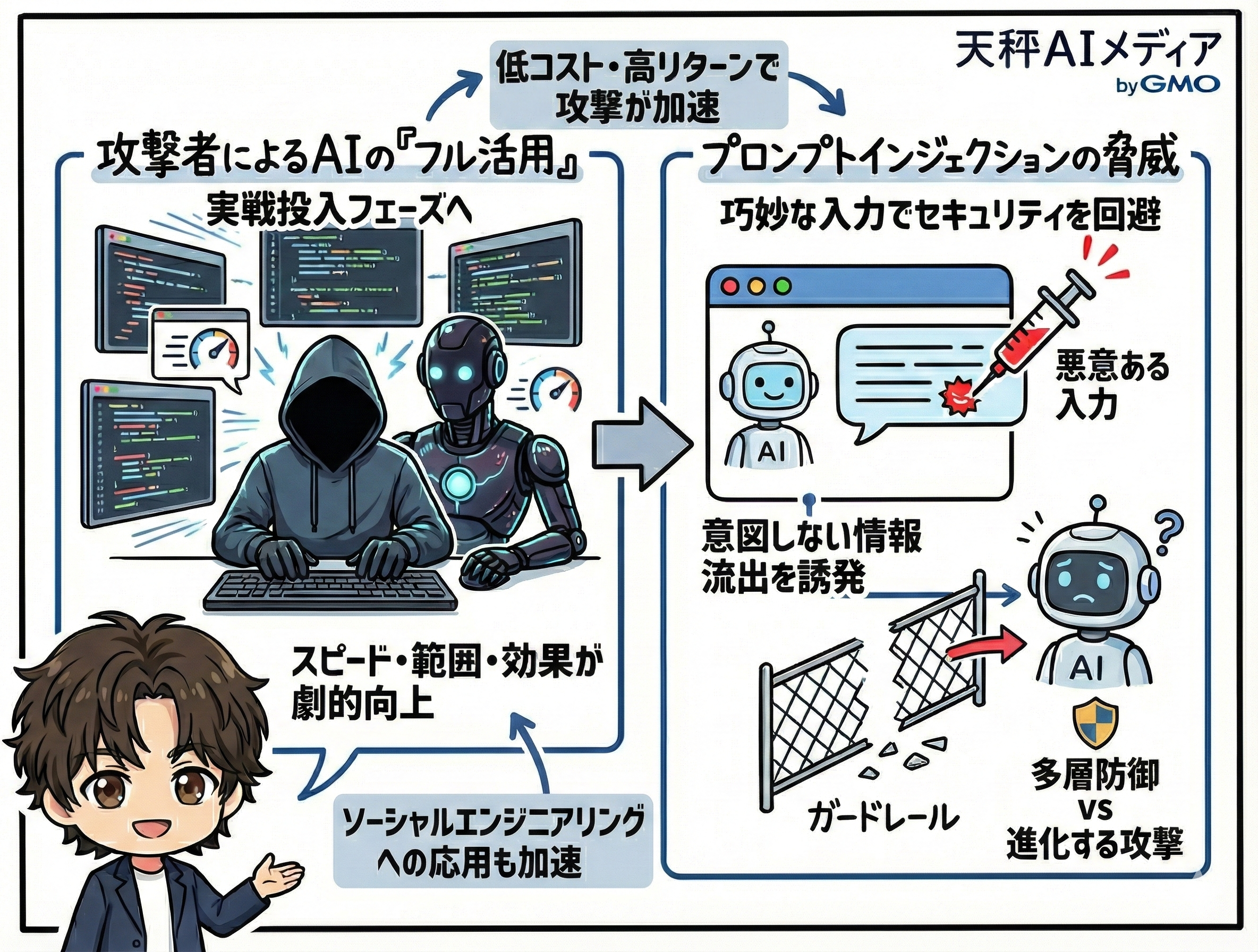

攻撃者によるAIの「フル活用」とプロンプトインジェクションの脅威

2026年は、攻撃者がAIを実験的に使う段階を終え、完全に実戦投入するフェーズに入ることは間違いなさそうです。レポートによれば、サイバー犯罪者によるAI活用は、一部の限定的なものから一般的なものへと決定的に変化します。攻撃者はAIをフル活用して、攻撃のスピード、範囲、そして効果を劇的に高めてくると予想されています。これは単にマルウェアのコードを書かせるということだけではありません。ソーシャルエンジニアリングや情報工作といった、より人間に近い領域での悪用も加速するのです。

中でも私が特に懸念を抱いたのが、「プロンプトインジェクション」によるAIの不正操作です。企業が業務効率化のためにAIモデルを導入すればするほど、そこが新たな攻撃対象となります。プロンプトインジェクションとは、AIに対して巧妙に設計された入力を与えることで、開発者が設定したセキュリティプロトコルを回避させ、本来意図しない動作や情報の出力をさせる攻撃手法です。レポートでは、これがもはや未来の脅威ではなく、現在進行形の危険であると断言しています。

なぜこの攻撃が増えるのかといえば、理由はシンプルで、攻撃者にとって「低コスト・高リターン」だからです。強力なAIモデルが誰でも手軽に利用できるようになったことで、攻撃者は高度な技術を持たなくても、AIを操るための実験を繰り返すことができます。2026年には、この種の手法が概念実証のレベルを超え、企業からの大規模なデータ窃盗や業務妨害といった実被害を生む段階へ移行するとGoogleは予測しています。

Googleはこの脅威に対して、多層防御アプローチを進めています。悪意のある命令を除外する分類器や、出力の無力化といったガードレールをシステムレベルで設定するとしていますが、攻撃側も日々進化しています。私たちは、AIという便利なツールを手に入れたと同時に、そのツール自体が騙され、操られる可能性があるという新たなリスクを抱え込んだことを認識する必要があります。

AIを騙し不正操作する新たな脅威も現実化しています。

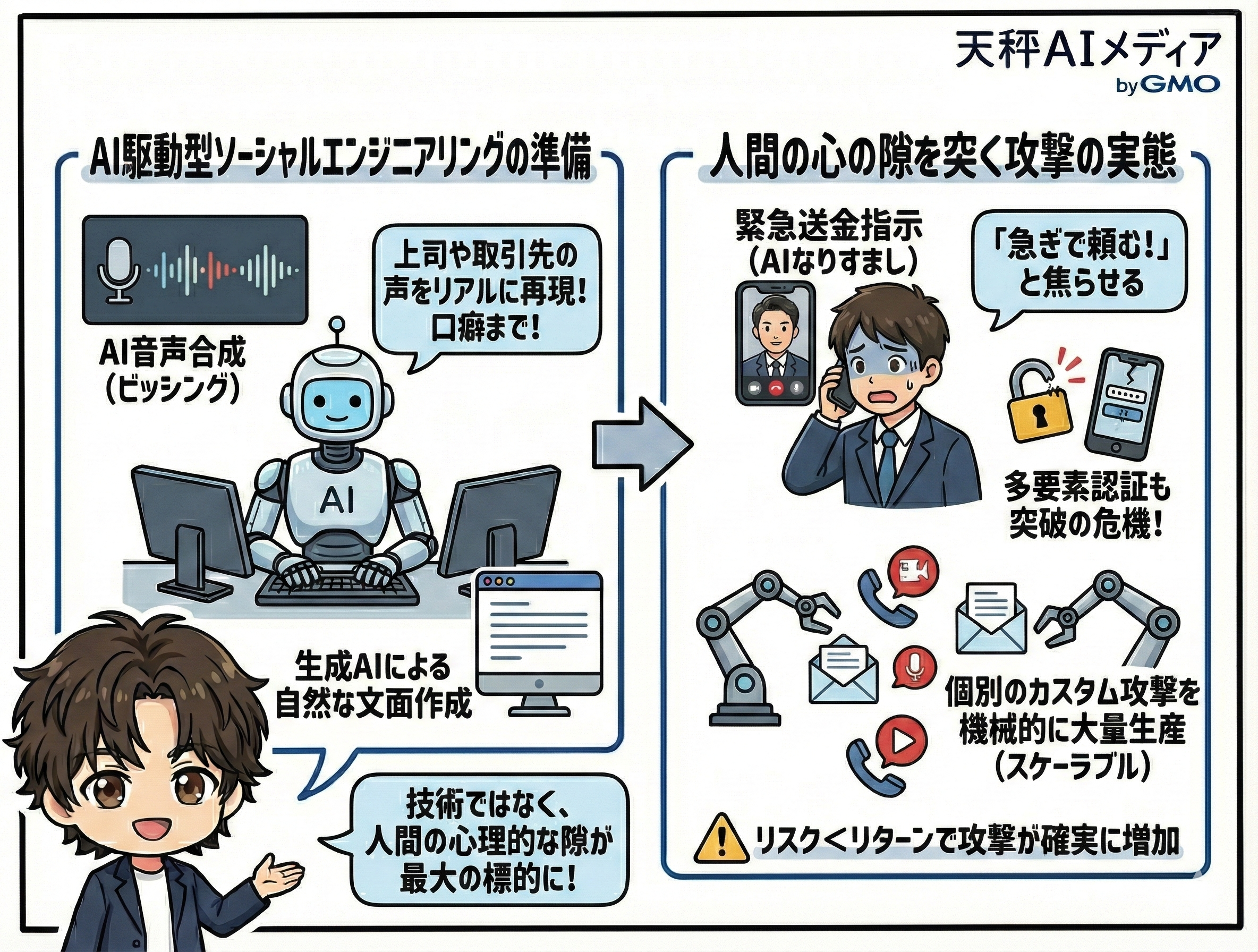

人間の心の隙を突く、AI駆動型ソーシャルエンジニアリング

AI技術の悪用において、技術的な脆弱性を突く以上に恐ろしいのが、人間の心理的な隙を突くソーシャルエンジニアリングへの応用です。2025年の時点で既に、攻撃の成功の鍵は技術的な弱点ではなく、人間の弱点を標的にしたことにあったとレポートは分析しています。特に注目すべきは、音声フィッシング、いわゆる「ビッシング(Vishing)」の進化です。

想像してみてください。上司や取引先の担当者から電話がかかってきて、急ぎの送金を指示されたとします。その声は、イントネーションから口癖まで、本物と全く区別がつかないレベルで再現されています。これを疑うことができるでしょうか。レポートでは、「ShinyHunters」のような洗練されたハッカー集団が、AIを活用した巧妙なソーシャルエンジニアリングを加速させると予測しています。経営幹部やITスタッフの声をAIで複製し、非常にリアルななりすましを行うことで、多要素認証さえも突破しようとするのです。

これまでのフィッシング詐欺といえば、怪しい日本語のメールが届くといったレベルのものもありましたが、生成AIの登場でその常識は覆されました。偵察や背景調査、そして極めて自然な文面や音声の作成まで、AIが攻撃者の手助けをします。これにより、攻撃者はターゲットの技術スタックをハッキングする必要すらなくなり、人間の信頼や焦りといった感情を利用してセキュリティを突破できるようになります。

恐ろしいのは、こうした攻撃が大規模に展開可能(スケーラブル)であるという点です。AIを使えば、個別のターゲットに合わせたカスタム攻撃を、機械的に大量生産することが可能になります。攻撃者にとってはリスクよりもリターンが大きい状況が続くため、2026年もこの種の攻撃は確実に増加するでしょう。防御側としては、単にツールを入れるだけでなく、「声」や「文面」が本物かどうかを確認する新たな業務プロセスやチェック体制を構築しなければならない段階に来ているのです。

AIが作る本物そっくりの音声や文面が、人間の心理的な隙を突きます。

今すぐ最大6つのAIを比較検証して、最適なモデルを見つけよう!

「エージェント型SOC」の台頭とシャドーエージェントのリスク

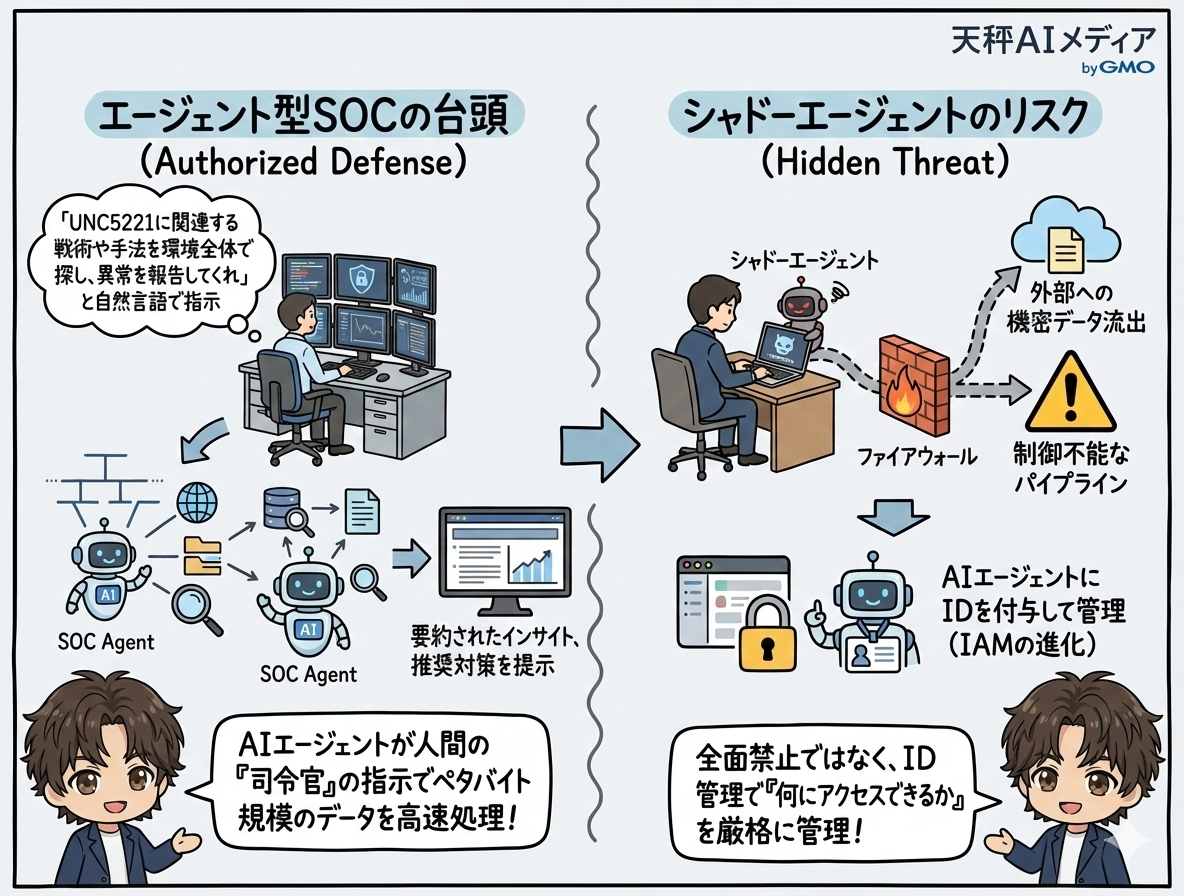

ここまでは攻撃側の話ばかりしてきましたが、防御側もAIをただ指をくわえて見ているわけではありません。このレポートを読んで最も希望を感じたのは、セキュリティ運用の現場におけるAIエージェントの活用、すなわち「エージェント型SOC」の構想です。2026年までに、セキュリティアナリストの仕事は、大量のアラートの波に溺れる日々から、複数のAIエージェントに高度な指示を出す司令官のような役割へと変化すると予測されています。

例えば、脅威ハンティングの場面を想像してください。これまではアナリストが手動でデータを相関させ、複雑なクエリを書いてログを調査していました。しかし将来的には、AIエージェントに対して「UNC5221に関連する戦術や手法を環境全体で探し、異常を報告してくれ」と自然言語で指示を出すだけで済むようになります。ペタバイト規模のデータをAIが高速で処理し、アナリストには要約されたインサイトや推奨される対策が提示されるのです。これにより、人間は機械的な作業から解放され、より戦略的な判断や高度な分析に集中できるようになります。

しかし、便利な道具には必ず副作用があります。レポートが警鐘を鳴らすのが「シャドーエージェント」のリスクです。これは、従業員が会社の承認を得ずに、勝手に外部のAIエージェントを業務に利用してしまう現象を指します。いわゆる「シャドーIT」のAI版ですが、そのリスクはより深刻です。自律的に動作するAIエージェントが、企業の機密データにアクセスし、それを外部に持ち出してしまう制御不能なパイプラインが形成される恐れがあるからです。

だからといって、AIエージェントの利用を全面的に禁止するのは得策ではありません。隠れて使われるようになり、実態がより見えなくなるだけだからです。Googleは、AIエージェントを個別のデジタルアクターとして扱い、それぞれにIDを付与して管理する新しいIdentity and Access Management(IAM)の進化が必要だと説いています。人間だけでなく、AIエージェントが何にアクセスし、何を実行できるのかを厳格に管理する「エージェントのID管理」が、これからのセキュリティの要になるのです。

防御側はAIエージェントで効率化が進みますが、未管理の「シャドーAI」のリスク対策も急務です。

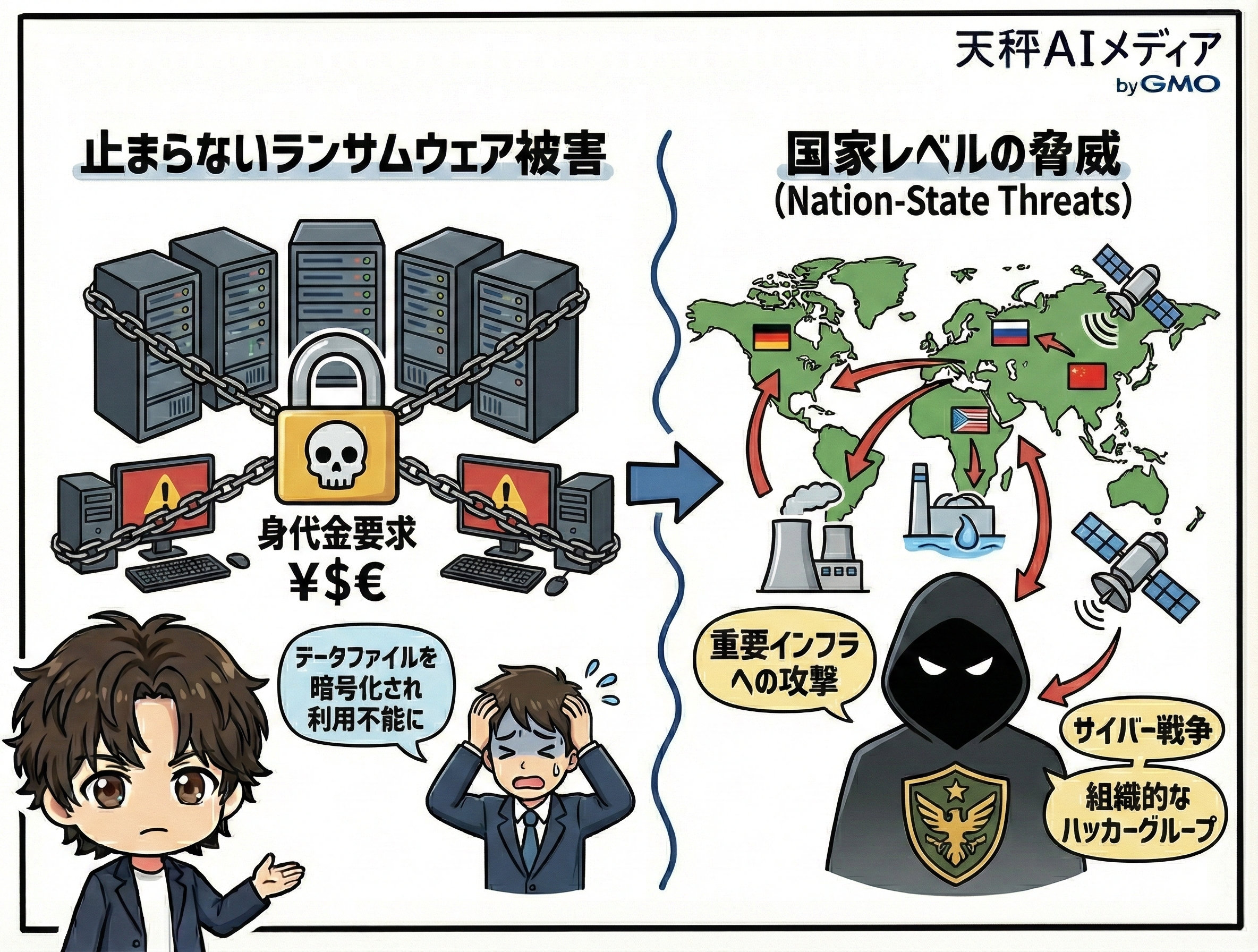

止まらないランサムウェア被害と国家レベルの脅威

AIの話に終始してしまいましたが、最後に従来型の、しかし依然として最大級の脅威について触れなければなりません。レポートは、2026年もランサムウェアとデータ窃盗による恐喝が、世界で最も金銭的被害が大きいサイバー犯罪であり続けると断言しています。2025年第1四半期だけで、データ漏洩サイトに掲載された被害組織数は2302件に達しました。これはGoogleが調査を開始して以来の四半期最多記録です。特にサプライチェーンの要となる企業を狙い、一つの侵害から多数の企業へ被害を連鎖させる手口が常套化しています。

国家が関与する脅威も見逃せません。ロシアはウクライナ侵攻に関連した戦術的な攻撃に加え、世界的な戦略目標のためにスパイ活動を継続すると見られています。中国については、その圧倒的な攻撃量が指摘されており、国内の安定と世界的な影響力の拡大を目的に、特に半導体業界などへの執拗な偵察や知的財産の窃盗が予測されています。北朝鮮に至っては、国家の収益源として暗号資産の窃盗に注力しており、その活動はもはやサイバー犯罪というよりは国家事業の様相を呈しています。

さらに、技術的なレイヤーでは「仮想化環境」への攻撃が深刻化しています。VMware ESXiなどのハイパーバイザーが標的となり、ここを侵害されることで、その上で動くすべてのサーバーが一網打尽にされるケースが増えています。エンドポイントのセキュリティが強化された結果、攻撃者はより深いインフラ層、いわば「縁の下の力持ち」である仮想化基盤を狙い撃ちにしているのです。

国家レベルの組織による、重要インフラへの攻撃も深刻化しています。

AI時代のサイバーセキュリティは「先手必勝」

Google Cloudの「Cybersecurity Forecast 2026」が描き出す未来は、AIという強力な力を手にした攻撃者と防御者が対峙する、極めて高度で複雑な戦場です。攻撃者はAIを使って攻撃のスピードと質を高め、防御側はAIエージェントを使ってそれを迎え撃つ。まさにイタチごっこの様相ですが、テクノロジーの進化が止まらない以上、私たちも立ち止まることはできません。

重要なのは、AIを単なる魔法の杖だと思わず、新たなリスク要因として正しく管理することです。シャドーエージェントへの対策、ID管理の徹底、そしてランサムウェアのような「古いけれど新しい」脅威への備え。これらを包括的に進めるには、事後対応型の防御ではなく、プロアクティブ(先制的)な戦略が不可欠です。2026年はまだ先のように思えますが、サイバー空間の時計の針はもっと速く進んでいます。今から準備を始めても、決して早すぎることはないのです。